En algunas otras entradas he aconsejado sobre algunas medidas de seguridad recomendables, como la identificación en dos pasos o el uso de puertos distintos a los habituales.

En esta ocasión os hablaré del firewall de Synology, que viene desactivado por defecto. He de decir que la configuración del mismo es algo confusa y supongo que ese es el motivo por el que mucha gente nunca lo activa. En mi caso he decidido ponerme con ello tras recibir ataques semanales en unos de mis NAS. Simpáticos rusos se dedican a intentar entrar en ese NAS. Afortunadamente nunca lo han conseguido ya que tan solo con tener activada la opción de expulsión del NAS tras varios intentos fallidos de identificación, ha sido suficiente para evitarlo (esta opción también la comentaré en un momento). Pero fastidia que lleguen a las puertas de tu NAS e intenten entrar, así que con el firewall de Synology pretendo prohibir el paso a esos rusos y a algunos graciosos más. Vamos a ello.

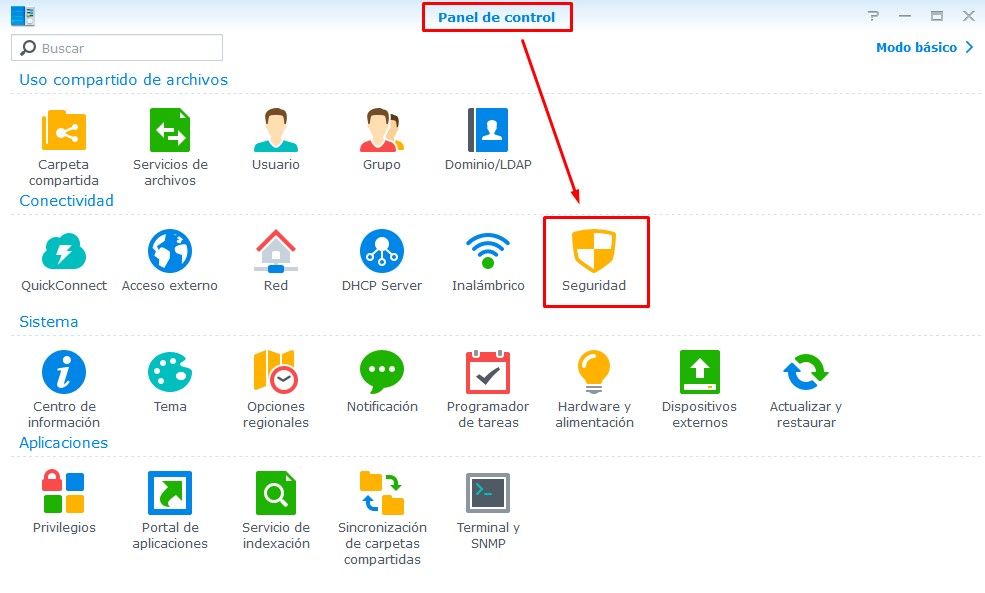

Lo primero que hemos de hacer es abrir el Panel de control y acceder al apartado Seguridad:

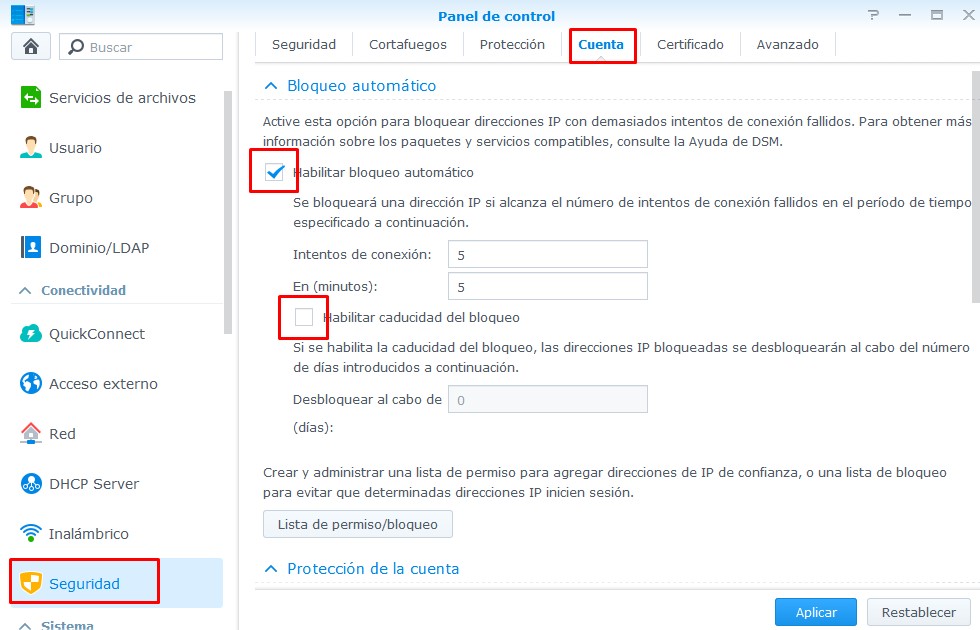

Una vez dentro ya antes de entrar en la sección del firewall, vamos a revisar la configuración de bloqueo que comenté antes pulsando sobre la pestaña Cuenta:

Ya no recuerdo si el bloqueo automático viene marcado por defecto, pero en cualquier caso os recomiendo que lo marquéis. Tal y como lo tengo yo puesto, se bloqueará cualquier IP que intente entrar en el NAS sin identificarse correctamente en 5 ocasiones y en un plazo de 5 minutos. Además esa IP quedará bloqueada indefinidamente. No creo que ninguno de los usuarios reales de mi NAS sea tan incompetente como para ser bloqueado por haber olvidado su contraseña, pero si así fuera bastaría con entrar en Lista de permiso/bloqueo para desbloquearlo (o no, dependiendo de su incompetencia).

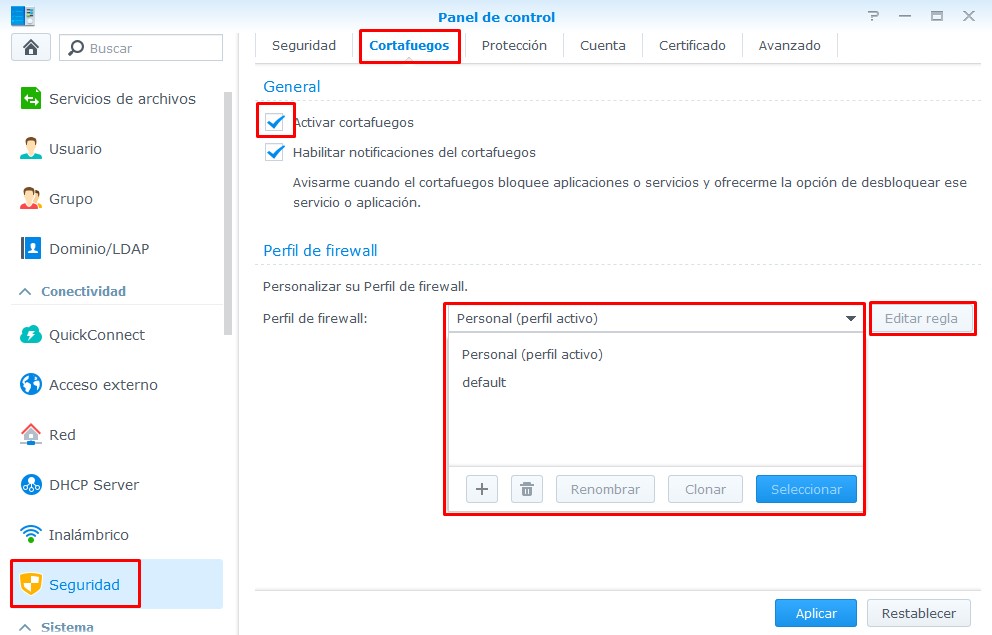

Pasamos ahora el Firewall pulsando en la pestaña Cortafuegos:

Como es lógico hay que marcar la opción Activar cortafuegos, ese es el motivo de este tutorial. Hecho esto podremos elegir el perfil del cortafuegos que querremos usar. Podemos tener varios perfiles para usarlos en diferentes situaciones. Pinchando en la flecha de la derecha se nos abre la lista de perfiles donde podremos crear nuevos, renombrar los existentes o borrarlos. Pero hemos de seleccionar uno de ellos para dejarlo activo y poder editarlo (por defecto viene activo el perfil default y no es necesario que lo cambiéis). Ya podemos pulsar sobre el botón Editar regla:

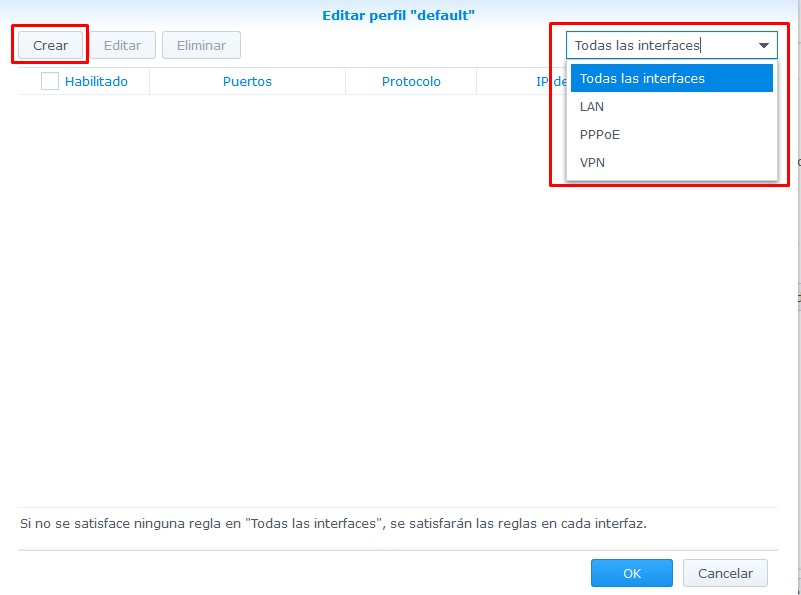

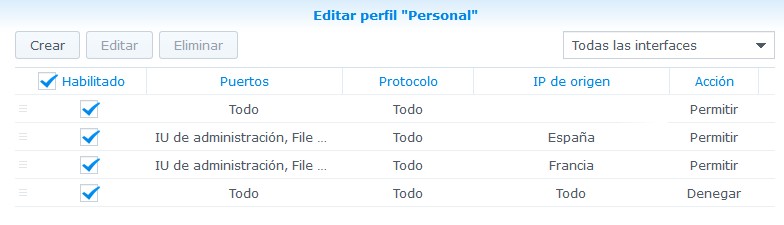

La lista de reglas está vacía por el momento así que en realidad el firewall de Synology por el momento no hará absolutamente nada. La idea de un cortafuegos es que deje pasar las conexiones entrantes según los criterios que nosotros marquemos. Pero antes de comenzar con las propias reglas es necesario mirar el desplegable de la derecha. En él se pueden ver varias opciones en función de vuestra conexión. Puedes establecer reglas para cada tipo de conexión (en mi caso LAN para la red local, PPPoE para la red WAN (internet) y VPN). Las reglas que voy a establecer yo afectan a todas las conexiones así que me limitaré a seleccionar la primera opción (Todas las interfaces), pero ten en cuenta que también puedes jugar con cada una de las opciones particulares.

Creemos la primera regla pulsando sobre Crear:

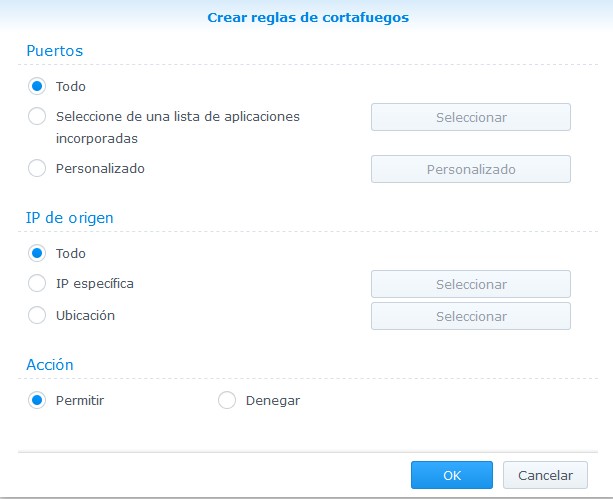

Se nos abrirá una plantilla para elegir los criterios para nuestra regla:

La idea es que en función de las condiciones que hemos marcado en el apartado Puertos e IP de origen, el cortafuegos realizará una Acción: Permitir o Denegar la conexión.

La opción Puertos nos permite denegar o permitir el paso en función del puerto que se esté usando. Tu NAS usa varios puertos por defecto y es bastante probable que tú mismo hayas abierto alguno adicional para el uso de Download Station, WebDAV… Podremos actuar sobre todos los puertos en una regla, seleccionarlos manualmente (Personalizado) o elegirlos en función de la aplicación del NAS que los use (Seleccione de una lista de aplicaciones incorporadas).

La opción IP de origen nos permite elegir las IPs que va a poder o no conectarse a nuestro NAS. De nuevo podemos actuar sobre todas las IPs posibles, una IP específica (o rango de IPs) o seleccionar IPs en función de su ubicación.

Es más sencillo de entender con un ejemplo. Voy a crear una regla para que cualquier conexión que venga de Rusia sea rechazada por el NAS:

1- En el apartado Puertos selecciono Todo, ya que quiero rechazar cualquier conexión entrante, independientemente del puerto que use.

2- En el apartado IP de origen me voy a Ubicación para seleccionar Federación Rusa del listado de ubicaciones. Podría elegir un máximo de 15 países de la lista (en el ejemplo sólo necesito uno). Si necesitaras seleccionar más de 15 tendrías que añadirlos en una regla nueva.

3- En el apartado Acción selecciono Denegar.

Con esta regla ya estaría evitando que las conexiones rusas pudieran entrar en mi NAS. Pero ya que estamos, lo mejor es ampliar el uso del cortafuegos añadiendo nuevas reglas para hacerlo más completo.

Es muy importante saber cómo lee Synology cada una de las reglas que estableces en el cortafuegos. El NAS empieza analizando la primera regla (la situada más arriba en la lista de reglas), si se cumple lo establecido en ella, realiza la acción correspondiente (permitir o denegar la conexión) y DEJA DE LEER EL RESTO DE REGLAS.

Sólo en el caso de que las condiciones de una regla no se cumplan, pasa a leer la siguiente regla de la lista. Así sucesivamente hasta que alguna condición se cumpla o se termine la lista de reglas.

Por ello el orden de colocación de las reglas es fundamental para el buen funcionamiento del firewall. Las reglas se pueden ordenar manteniendo pulsado el ratón sobre las tres líneas paralelas a la izquierda de cada regla.

Os mostraré mi lista de reglas real por si os sirve de ayuda:

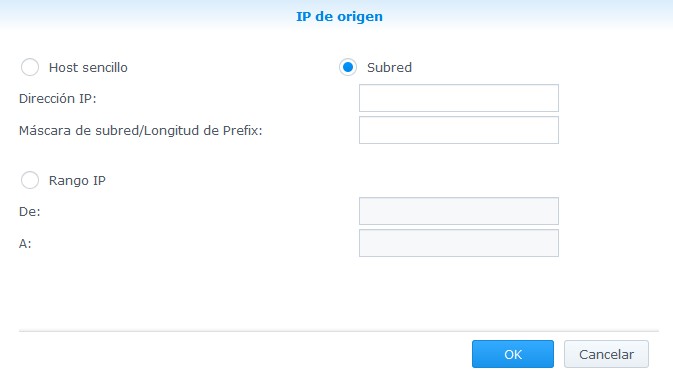

1ª regla: PERMITIR cualquier conexión que venga de mi red local, independientemente del puerto usado (en la captura aparecen borradas las IPs de mi red local). Me evito que el firewall me dé problemas cuando estoy en mi casa, ya que al cumplirse la primera regla deja de leer las siguientes. Para crearla hay que seleccionar IP específica en la sección IP de origen:

Si vuestra red local trabaja en el rango 192.168.1.x, podéis marcar Subred y establecer los siguientes datos:

- Dirección IP: 192.168.1.0

- Máscara de subred: 255.255.255.0

De esta forma permitiréis la entrada a todas las IPs de vuestra LAN. Podéis acotar un poco más se seleccionáis un rango de IP específico en lugar de poner toda la subred.

2ª regla: PERMITIR la conexión siempre que venga de España y a través de los puertos que le he especificado (los necesarios para el DSM, WebDAV, Download Station…). Con esta regla me aseguro que yo mismo podré entrar al NAS siempre que quiera, aunque no esté en mi casa. Si alguien estando en España, intenta entrar usando un puerto distinto a los establecidos por mí, no cumplirá la regla y provocará que el firewall pase a la siguiente.

3ª regla: es similar a la anterior pero la he puesto para poder seguir usando Quickconnect. Ahora en un momento os explico la razón.

4ª regla: DENEGAR la entrada al NAS a cualquier conexión, independientemente del puerto o la IP usada. Por tanto es una regla que siempre se cumple y por eso es IMPRESCINDIBLE que esté en último lugar. ¡Si la colocaseis en primer lugar no podrías entrar nunca a vuestro propio NAS!

Pongamos por ejemplo que alguien de Estados Unidos pretende entrar en mi NAS usando uno de los puertos abiertos. No cumpliría la primera regla (no está dentro de mi LAN) así que pasaría a la segunda, que tampoco cumpliría (aunque sí usa un puerto permitido, no lo hace desde España). La tercera tampoco la cumple (al no estar en Francia) por lo que pasa a la 4ª que lo expulsa inmediatamente. Esta última regla la cumple cualquier conexión que haya llegado hasta allí.

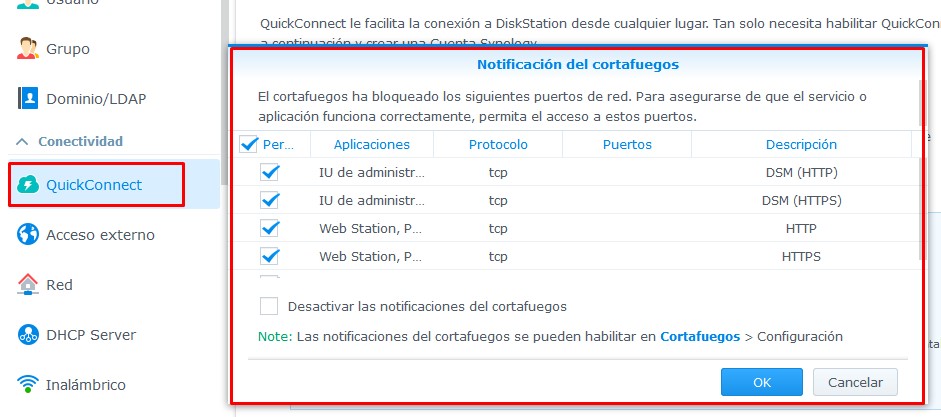

Nota sobre Quickconnect:

Cuando usáis este servicio, en realidad os estaréis conectando a un servidor de Synology y éste a su vez se conectará a vuestro NAS. El servidor de Synology hará de puente. Y esto es importante porque al ser él quien se conecta al NAS, es su IP la que tiene que estar permitida en el firewall. En mi segunda regla yo he permitido el acceso desde España a través de algunos puertos (entre los que pueden estar los que necesita Quickconnect) pero resulta que los servidores de Synology no están en nuestro país, así que la conexión se rechazaría.

Supongo que os habéis fijado que tras la conexión con Quickconnect, algunas veces os sale en la barra de direcciones del navegador una url del tipo fr1.quickconnect.to. Ese dominio está asociado a la IP de los servidores de Synology, que están situados en Francia (en el caso de los usuarios españoles). Hay que otorgar permiso a esos servidores para acceder a nuestro NAS usando los puertos de Quickconnect. Y eso es lo que hace mi tercera regla. Para saber los puertos que necesita Quickconnect, una vez creadas el resto de reglas y habilitado el firewall, lo mejor es acceder a su pestaña correspondiente dentro del Panel de control:

El NAS no avisará de que el firewall está bloqueando las conexiones que necesita Quickconnect y os pedirá permiso para crear una regla que permita su paso. Si le damos a OK, se creará una nueva regla que se colocará en primer lugar de nuestra lista. Por defecto esa regla permitirá el paso a cualquier IP independientemente de su origen pero puedes editarla para que sólo permita el paso a las conexiones provenientes de Francia. Por supuesto también puedes cambiar su posición en la lista y ponerla en tercer lugar.

Hecho esto, siempre que vuelvas a entrar en la pestaña de Quickconnect del Panel de control, te saltará la misma notificación, pero puedes ignorarla porque el servicio funcionará perfectamente (siempre que los servidores de Synology no cambien de país, claro).

47 comentarios en «Seguridad en tu NAS Synology: el Firewall»

Como siempre…impresionante.

Gracias

Por cierto hace no mucho también intentaron entrar en el mio y tras rastrear dicha IP también era Rusa.

Muy interesante !!!. Esperando más, más 😉

gracias maestro!

Perfecto. Muchas gracias. En la 2ª regla se incluyen accesos desde las aplicaciones móviles como ds file ds note … ?

En mi segunda regla efectivamente permito el acceso a las aplicaciones que yo uso (en realidad lo que permito es el acceso a través de distintos puertos desde España).

Y el centro ruso de espionaje no usará una VNP para engañar nuestro cortafuegos?

Con una VNP por pais…

Por supuesto que lo hará.

Las medidas que pongo en el post son para detener a los robots toca pelotas. Tengo claro que si algún centro de espionaje quiere entrar en mi NAS lo podrá hacer por muchas barreras que ponga 🙂

Soy un poco novato.

En primer lugar muchas gracias.

Podrías poner un ejemplo sobre que IP local poner.

Es que me lío con lo de la máscara de subred.

Saludos

Perdona por contestarte tan tarde Jesús, se me ha pasado.

No entiendo exactamente a qué te refieres. Si lo que estás intentando es dar permiso a toda tu red local y tienes unas IP del tipo 192.168.1.x o 192.168.0.1 Podrías poner la siguiente subred:

Dirección IP: 192.168.1.0 (o 192.168.0.0 si ese fuese tu caso)

Máscara de subred: 255.255.255.0

Con eso consigues que todos los dispositivos de tu red local puedan acceder al NAS sin que sean bloqueados por el Firewall.

¿Era esa tu duda?

me surge una duda. al activar las reglas que pones como ejemplo me capa plex en el exterior! alguna sugerencia.

gracias de antemano y gracias por tu curro

Lógico que sea así. Tienes que añadir el puerto de Plex a alguna de las reglas permitidas.

Por ejemplo, que esté permitido a acceder a Plex (su puerto) desde España. Si quieres que alguien accede desde algún otro punto del globo lo añades y ya está.

Gracias por responder tan rápido. Lo he intentado pero nada. Desde fuera de la red no accedo. Creo que no te puedo enviar pantallazo por aquí…

¿Pero estás seguro de que se trata de un problema del firewall? Es tan fácil como deshabilitarlo temporalmente y ver si te funciona.

Para acceder desde fuera de tu red local a Plex tienes que tener habilitada esa opción en el propio Plex y además abrir el puerto correspondiente a tu NAS. ¿Tienes todo eso?

Hola Admin. Si, porque desactivo el firewall y accedo al plex.

Dime como tienes puesta la regla

actualizo. Acabo de conseguirlo. tenia que modificar una opcion en la regla del firewall poniendo un rango de puertos no solo el que aparecia en plex. 😉 gracias crack

No se porque cuando activo el cortafuegos ya no me funciona el dhcp server del nas. Tengo permitido en la red local el dhcp server puertos 67 y 68 pero no cogen IP los equipos de la red, desde que lo desactivo vuelven a coger ip sin problemas

Hola Elías,

Al no usar el DHCP Server en mi NAS, no puedo saber lo que te está pasando, pero entiendo que has puesto la regla de permitir la entrada por cualquier puerto desde cualquier IP de tu red local, no?

Ya lo he solucionado, he creado en el segundo y tercer puesto reglas de permitir todo tanto en origen como en destino a los puertos 67 y 68… Supongo que es porque en un primer momento cuando un dispositivo hace una petición DHCP no tiene asignado ningun rango local y la primera regla no funcionaba en este caso. No se si será poco seguro tener estos 2 puertos ahi a la escucha para todo dios xD pero bueno mejor así que sin cortafuegos

Great content! Super high-quality! Keep it up! 🙂

he configurado el firewall de mi NAS exactamente como lo tiene tu, pero con una salvedad, no he puesto la regla de Francia (la tercera), porque no me conecto por Quickconnect. Sin embargo me conecto por OpenVPN

A pesar de escoger en la regla numero 2 el puerto correspondiente a OpenVPN, y elegir España, cuando me conecto a través del OpenVPN, no me consigue conectar, me rechaza la conexion… es decir aplica la ultima accion….

Es posible que el VPN server de Synology tambien esté funcionando como quickconnect y deba ser de francia…. lo raro es que conectando a mi NAS (servidor de VPN) mi IP debería ser española.. y no funciona.. alguna idea

Yo uso vpn también, ademaa de la red 192, debes añadir la 10.8.x.x

Hola Elias, he añadido las IP locales de OpenVPN y no me funciona como local y eso que he puesto todos los puertos para todos los protocolos, pero hay algo que no va bien, y no es capaz de conectarme con DSM Photo por ejemplo a través de miusuario.synology.me…

Al principio pensaba que era porque OpenVPN no era capaz de resolver la DDNS y por eso no conectaba, pero, no es así, si deshabilito la ultima regla (la de denegar todo lo demás) conectado por OpenVPN, el teléfono es capaz de resolver la DDNS y conectarme a DS Finder o DSPhoto sin problemas…

Así que por alguna extraña razón, no me está abriendo todos los puertos en toda mi red local de OpenVPN… algo pasa.

Alguna idea??

Prometo ponerme con eso en algún momento (me interesa mucho), pero estoy muy liado. Espero que Elías tenga alguna idea que nos pueda solucionar el problema mientras tanto.

Elías, a trabajar 🙂

Pues que raro, a no ser que no lo tengas abierto en el router, tb recuerda que debe estar en las primeras posiciones la regla de permitir la red de la vpn

Buenas, me pasa lo mismo, primero instalé la OpenVPN y me funciona perfectamente. Después he activado el cortafuegos siguiendo el tutorial y también me funciona todo, salvo la VPN. Si desactivo el cortafuegos la VPN funciona, si lo activo no consigo navegar. No soy ningún experto y me gusta este blog porque se habla en términos relativamente entendibles hasta para no expertos en redes. A ver si podeis decirme por donde mirar. Gracias

Hola JMM,

Recuerda que tienes que permitir la conexión de la subred local en tu Firewall. Es decir, para que el Firewall permita el acceso a tu dispositivo conectado por VPN, su IP local (la subred asignada la puedes ver en la configuración del VPN en el NAS) debe estar permitida.

Un saludo

Gracias por responder tan rápido. La verdad es que soy listo pero no tengo formación en redes y se lo justo. He intentado hacer lo que me dices pero o no lo entiendo o no lo hago bien. ¿Podrías ayudarme y decirme exactamente qué tengo que poner y donde? Como te digo, la Vpn me funciona pero si activo el cortafuegos me la para. He dado permisos a mi Ip para poder acceder desde dentro de mi red local como decías en regla 1. No se si te refieres a esto. Perdona pero de esto no se mucho y necesito ideas claras para entenderlo.

Gracias.

Ningún problema,

Bajo la regla de la red local, prueba a poner otra que autorice la IP 10.8.0.1, que será la que te asigne el sistema cuando accedas por VPN.

Puedes autorizar un rango de IPs (de la 10.8.0.1 a la 10.8.0.x) si autorizas más dispositivos.

Así debería funcionarte.

Efectivamente. Ya me funciona. Muchas gracias por tu sencillez a la hora de explicar para que incluso aficionados como yo podamos hacer algún pinito.

Diría que Elías tiene razón. En realidad con la primera regla no estás dando permiso al rango de IPs locales que usas con OpenVPN.

Añadiendo una nueva regla que permita ese rango debería funcionarte. Por favor, comparte el resultado si haces la prueba.

En cuanto a lo del filtrado de MACs no te sabría decir, pero me parece muy interesante así que investigaré un poco.

en realidad me estoy dando cuenta que el protocolo OpenVPN no permite o no es compatible con el DDNS de Synology, con lo cual, no puedo acceder al DSFile desde el extrajero por OpenVPN sino es por el puerto HTTP (no puedo por HTTPS porque no tengo el certificado que me permite la DDNS con Let’s Encrypt) con lo cual, me veo obligado a abrir otro puerto mas para acceder via HTTP (y no solo abrir el HHTPS que es lo que haria si funcionara)

Alguna opción de poner en el Firewall de NAS una filtración por MAC, o para permiter que desde fuera de España solo los terminales concretos se puedan conectar? Me refiero a tener acceso cuando salimos al extrajero

Gracias

Añade la red esa y debería dejarte porque es como si estuvieses en local, y en donde le das permiso desde ESPAÑA prueba añadir ahi el puerto openvpn solo, si conecta ya lo coge, deberias entrar por http sin problema

Buenas chicos, gracias por contestar tan rápido, varias cositas que comparto a ver si me podéis ayudar a acabar de definir:

Tengo un NAS de synology con VPN funcionando con OpenVPN en marcha.

A su vez tengo instalado un certificado let’s encryp con mi dominio gratuito de Synology miusuario.synology.me

La idea es poder conectarme en local (a través de mi usuario de ddns comentado por comodidad) así como poderme conectar a las apps DSfile y DSPhoto desde un iphone

Teniendo en cuenta que alguna vez al año me voy de vacaciones y marcho fuera del país no quiero tener bloqueado el acceso desde el extranjero pero tampoco quiero ser un coladero

Para que me funcione el Ddns de synology me obliga a tener en el router abiertos los puertos 5001 y 443 (el primero para HTTPS de Ds files y el segundo para https de photos) a la vez que tengo abierto el puerto 1194 para la OpenVPN

La idea es ya que el “sistema” me obliga a abrir los puertos 5001 y 443 para configurarlo como quiero, quiero hacer unas reglas en el firewall que me permitan filtrar:

– conectarme cuando este el local (para eso ya tengo la primera regla que habláis)

– y en segundo lugar abrir los puertos cuando me conecte con VPN (para ello he añadido las IP locales que me comentáis 10.8.0.0) pero sólo para los puertos 5001 y 443

El problema que me he encontrado es que no tengo acceso a internet desde el móvil conectado a OpenVPN (quizas porque he puesto que todo el tráfico pase por la VPN) y no tengo abierto el puerto 80 de internet???

Otra cosa que he notado es que accediendo a la VPN desde mi portátil (compartiendo mis datos de iPhone para que simule una red externa) tunnelbricl me da un mensaje de error diciendo que a los 30 segundo no ha podido mantener la IP y me habla de un problema de DNS

Creéis que tendría que abrir todos los puertos como con la primera regla cuando cumpla la condición de IP 10.8.0.0 ya que nadie que no conecte a OpenVPN obtendrá esa IP?

Mi idea es que desde el móvil no me pueda conectar a no ser que active la VPN así como desde cualquier red externa… de esa forma me aseguro que sólo yo en local acccedo o alguien que conecta a mi VPN que siendo OpenVPN problemas tendrá para conseguirlo sino tiene mi archivo de configuración

Muy interesante. Acabo de configurarlo siguiendo tus indicaciones. Seguiré curioseando por el blog, por si encontrara alguna otra cosilla interesante…

Lo primero, Gracias por tus posts. Sin duda son una gran ayuda para los que somos usuarios nivel básico. Y ahora te planteo mi duda: En 2ª regla: PERMITIR la conexión siempre que venga de España y a través de los puertos que le he especificado (los necesarios para el DSM, WebDAV, Download Station…) al hacerla no sé cuales coger del listado que aparece. Algunos como Vídeo Station son obvios, pero otros, pues no sé para qué sirven o que hacen. Y no sé si marcarlos o no ¿Puedes ayudarme indicando en que acciones/paquetes intervienen? Muchas gracias

Mira este enlace: https://www.synology.com/en-global/knowledgebase/DSM/tutorial/Network/What_network_ports_are_used_by_Synology_services

Aparecen todos los puertos que usan los servicios de Synology. Si lo prefieres, en lugar de elegir paquetes puedes seleccionar los puertos que quieras abrir.

Un saludo

Si intento entrar con DDNS el Firewall me bloquea la conexión tal y como la planteas. Si marco como región España (estando en España), no me deja acceder al NAS, pero si desactivo España y lo permitir todos, entonces si me deja acceder al NAS. Alguien me explica que sentido tiene?

Hola,

Lee lo que he puesto sobre Quickconnect en el artículo

Gracias por contestar.

El problema después de mucho probar está en la cuarta regla, la de «denegar todas las conexiones». Si desactivo esa regla en el Firewall puedo conectarme desde el exterior sin problemas, ya sea DDNS directamente al NAS o por OpenVPN. Pero es activarla y no poder acceder de ninguna manera.

Decir que tengo DSM 7 y una configuración similar a la tuya. No se si es un bug del Firewall o que se yo. Si sigue un orden jerárquico con la segunda regla que permite la región de España me debería de dar acceso, pero por alguna razón no lo hace. Es como si no identificase dicha región y directamente pasase a la cuarta regla bloqueando la conexión.

También he probado a añadir más regiones como Portugal, Francia, Reino Unido… A la segunda regla junto a España por si las IPs del IPS estuviesen alojados fuera de esas regiones, pero nada, se pasa a la cuarta regla y me deniega el acceso con DDNS o VPN.

Por QuickConnet creando la regla de Francia no hay problemas con la cuarta regla, eso es lo que me sorprende, y la configuración de la segunda regla de España es igual que la de Francia solo que no tengo marcado lo de Synology Drive, pero permite el acceso de DSM por HTTP y HTTPS.

Si os va bien por DDNS o VPN con esa configuración en DSM 7, entonces ya si que no entiendo nada.

Lo único que se me ocurre en plan chapucero es crear muchas cuartas reglas replicadas una detrás de otra denegando a todos los países menos España (ya que solo deja marcar 15 por regla), por si así si funcionase.

Gracias por tu tiempo.

Pues solucionado el tema del Firewall y OpenVPN.

En la regla 2 la de España tenéis que marcar también el servicio de VPN SERVER OPENVPN, no solo en la regla que se crea para la IP local de OpenVPN como estaba haciendo. Con eso ya os deja entrar por DDNS o OpenVPN.

Lo dejo por si le sirve a alguien.

muchísimas gracias, Lo tenia configurado default, pero veo que practicamente no hacia nada. Muy buen aporte. 🙂

Buenas tengo un problema con tu configuración de Firewall y a ver si me puedes echar una mano. El problema está cuando me conecto a través de OpenVPN con esa configuración de Firewall. Al establecer conexión con OpenVPN puedo acceder al NAS a través de las apps de Android sin problemas, pero por otro lado me quedo sin Internet en el móvil hasta que no pauso o desactivo OpenVPN. Por qué pasa esto? Me he dado cuenta que con esa configuración si desactivo la cuarta regla de bloquear todo entonces si me deja conectarme por OpenVPN al NAS y puedo usar Internet en el móvil. Cómo podría mantener esa cuarta regla de bloquear todo sin que me corte el Internet en el móvil cuando estoy conectado a OpenVPN? Muchas gracias.

Hola Fran,

Supongo que el problema se debe a que la IP asignada a tu teléfono cuando usas el VPN no está entre las permitidas. Prueba a añadir una regla que permita las conexiones para el rango de IP 10.8.0.1 – 10.8.0.5 por ejemplo (además de la de OpenVPN que ya habrás añadido).

Exacto! Si hago eso si me funciona el internet en el móvil a parte de la conexión de OpenVPN. Es más, si no creo esa nueva regla con ese rango y modifico la existente que tengo de OpenVPN (IP específica), marcando TODO también me funciona. Porque yo en la regla de OpenVPN tengo marcado en puertos la opción de seleccionar una lista de aplicaciones y ahí solo la IU de administrador en Http y https para que me funcionen las apps de Synology, pero claro se ve que el problema tiene que estar en que tengo que marcar alguna opción más de la lista de aplicaciones para que no me bloquee la conexión en el móvil, porque al cambiar el puerto a permitir todo, si va la conexión del móvil. Muchas gracias por tu tiempo y ayuda. Ahora tengo que ver opción tengo que marcar en la lista de aplicaciones para que no me bloquee la conexión del móvil, o si no dejar marcado en puerto TODO en la regla de OpenVPN.

Vale ya he dado con la opción que tengo que marcar en la regla de OpenVPN, a parte de la IU de administración que hace funcionar las apps, hay que marcar web station y web mail (el puerto 80, y 443 que son los de navegación por Internet). Con eso ya puedo conectarme a OpenVPN y no perder la conexión de Internet en el móvil.